FakeUpdatesとRansomHubが依然猛威、2025年3月の最新マルウェア動向を発表

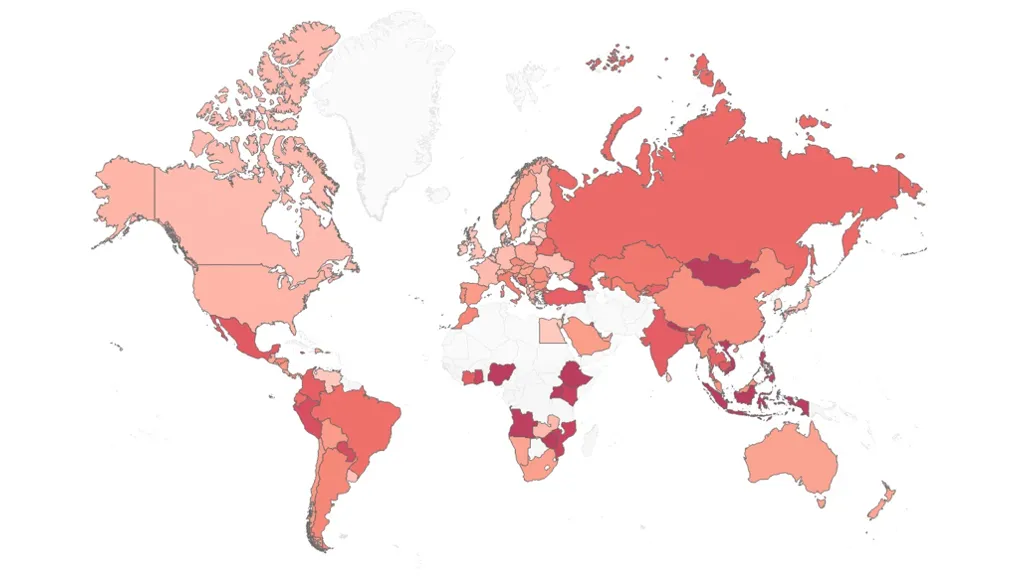

チェック・ポイント・リサーチ(CPR)は24日、2025年3月における最新のサイバー脅威動向をまとめた「Global Threat Index」を発表した。今回の調査では、全世界でダウンローダー型マルウェア「FakeUpdates(別名SocGholish)」が最も広く拡散していること、またランサムウェア「RansomHub」の活動が活発化していることが明らかとなった。

報告によれば、FakeUpdatesは不正なウェブサイトや偽のブラウザ更新通知を利用してユーザーを騙し、難読化されたJavaScriptローダーを使ってシステムに侵入する。さらに、DropboxやTryCloudflareといった正規サービスを悪用することで検出を回避する手法が広がっており、サイバー犯罪者の巧妙化する痕跡が伺える。世界的には8%の組織がFakeUpdatesによる影響を受けているという。

一方、ランサムウェア分野では「RansomHub」が攻撃の12%を占め、医療や教育・研究分野なども標的となった。2024年初頭から急速に台頭したこのRaaS(サービス型ランサムウェア)は、高度な暗号化手法と多様なプラットフォーム対応が特徴。2位のQilin、3位のAkiraも大企業や政府機関、教育機関への攻撃に絡んでいる状況が報告された。

国内の動向を見ると、マルウェア感染で最も影響が大きかったのは「Remcos」で国内企業の3.47%が被害を受けた。Remcosはリモートアクセス型トロイの木馬(RAT)で、多くの場合フィッシングメールの添付ドキュメント経由で拡散。Windowsのセキュリティ機構を回避し、高度な権限でマルウェアを実行できるため、攻撃者の“万能ツール”とも言える存在だ。2位にはAndroxgh0st(2.23%)、3位にFakeUpdates(1.74%)が続いた。

また、1,000社超の企業と7,000人以上の個人が被害に遭ったLumma Stealerによる大規模なフィッシングキャンペーンや、モバイル分野での「Anubis」や「Necro」、「AhMyth」といったマルウェアの流行も確認されている。これらは正規アプリに偽装し、銀行情報や認証情報の窃取、遠隔操作といった被害を広範囲にもたらしている。

業種別では、「教育・研究」が引き続き最大の標的となっており、世界でも日本でも高度なサイバー攻撃の集中が続いている。次いで「通信」、「政府・軍関係」の順となった。

今後も正規サービスや新たな攻撃経路を悪用した高度なマルウェアの蔓延が予想され、企業や組織はプロアクティブな脅威検出・対応体制の構築が求められるそうだ。

添付画像一覧