個人インターネットバンキングシステム

個人インターネットバンキングシステムの概要

日本における個人インターネットバンキングサービスは、平成9年頃に都市銀行において開始されたのが最初とされており、当初は、簡易な機能のみが提供されていました。その後、自宅で利用できることや土日にも利用できるといった利便性が顧客に受け入れられ、様々な金融機関で同システムが導入されたほか、提供されるメニューも拡大を続けてきました。

現在のインターネットバンキングシステムでは、以下に示すような多種多様な業務が提供されるようになってきています。

| 区分 | 取引・機能の概要 |

|---|---|

| 普通預金等 | 残高照会、取引明細照会、振込、振替、振込予約 |

| 定期預金、積立定期 | 口座開設、預入、解約、明細照会、満期処理 |

| カードローン | 申込、借入、随時返済、残高照会 |

| 住宅ローン | 借入明細照会、繰上返済、契約内容の変更 |

| 外貨預金 | 口座開設、入金、振替、残高照会、取引明細照会、為替予約、解約 |

| 投資信託 | 口座開設、ファンド購入、解約・買取・変更、ファンド情報照会、残高照会、取引明細照会、自動積立の申込・変更・解約、電子目論見書 |

| 諸届等 | 住所・電話番号変更申込、口座振替契約の申込、電子メールアドレス登録・変更、パスワード変更、振込上限金額変更 |

| その他業務 | 海外送金、Pay-easy(ペイジー)料金払込、電子マネーチャージ、BIG/toto、宝くじ購入、FX(店頭外国為替証拠金取引)、公営競技決済、個人向け国債、証券仲介、資産運用シミュレーション |

システム面では、主要行やネット銀行では独自にシステムを構築する場合が多いですが、地域金融機関ではインターネットバンキングの共同センターを利用する場合がほとんどです。

セキュリティ面(不正送金対策)

インターネットバンキングシステムは、その利便性から利用者数を急速に拡大させてきました。一方で2012年頃からインターネットバンキングを悪用した不正送金被害が拡大してきています。具体的にはフィッシングサイトによるログインIDとパスワードの詐取や、MITB攻撃(中間者攻撃)によるワンタイムパスワード詐取の被害が発生しています。

このため、各金融機関ともマルウェア対策ソフトの配布、ハードウェアトークンやトランザクション認証の導入など、乱数表やワンタイムパスワードに依存しない本人認証方法の導入や、複数の技術的な対策の組み合わせを進めています。

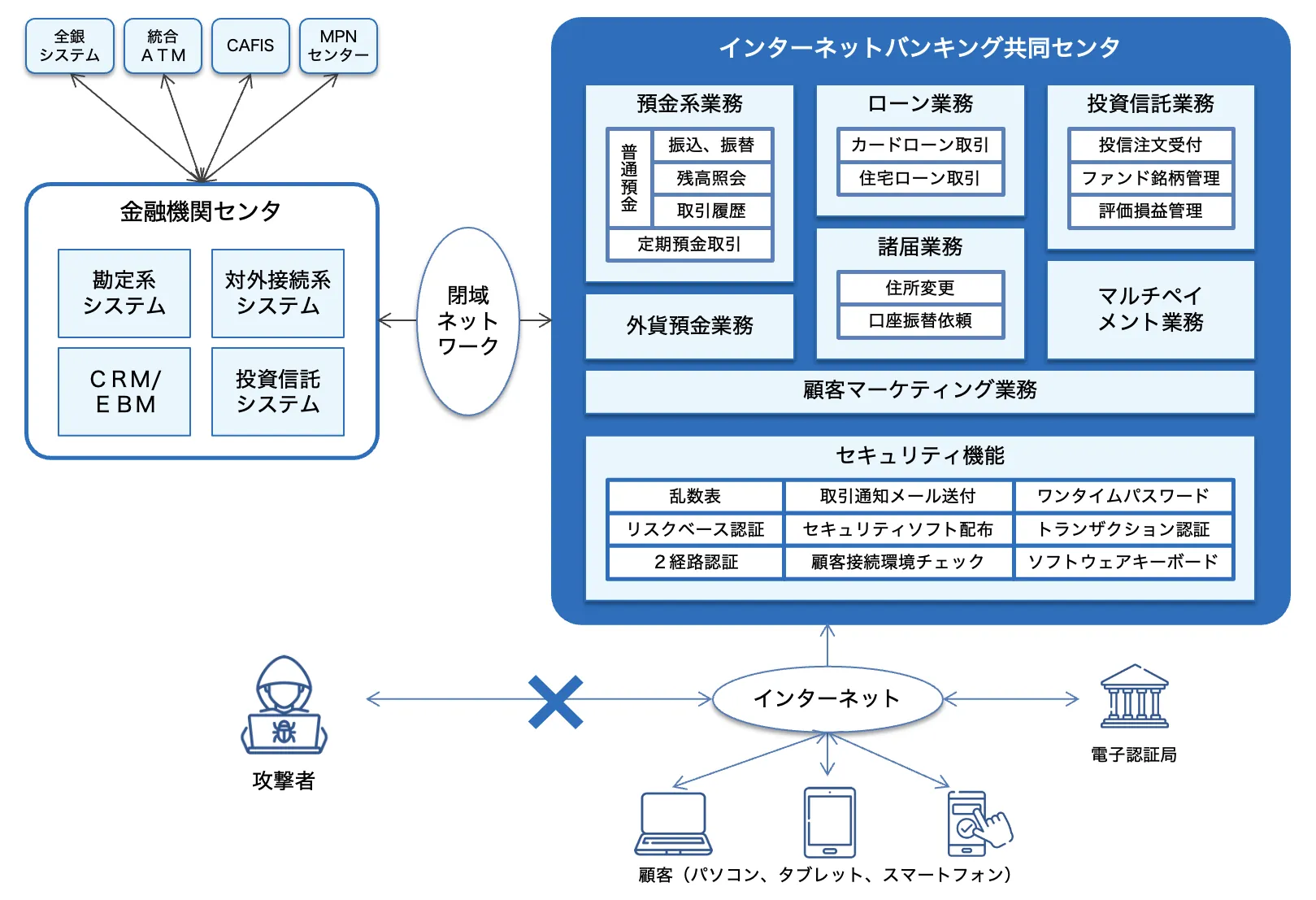

個人インターネットバンキングシステムの概要図

以下に、共同センターを利用する場合の個人インターネットバンキングシステムの概要図を示します。

個人インターネットバンキングシステムの概要

個人インターネットバンキングシステムの概要

金融機関が個人インターネットバンキングの共同センターを利用する場合の概要について説明します。

共同センター側は、顧客への画面表示や取引の受付等を行いますが、実際の顧客情報や預金口座情報等は金融機関側の勘定系システムが管理しています。そのため、顧客情報の表示や資金の移動等のために、金融機関側の勘定系システムから顧客情報を入手したり、勘定系システムに資金移動の依頼を行う必要があります。

システム面では、各金融機関は勘定系システムと共同センター間を専用ネットワークで接続した上で、口座情報や取引情報等を送受信できるように勘定系システムや対外接続系システムに機能追加を行っています。

なお、接続方式としては、オンラインリアルタイム接続、ディレード接続(センタカット接続)、オフライン接続等の種類がありますが、現在は、オンラインリアルタイム接続方式を採用する場合がほとんどです。

セキュリティ機能

近年のインターネットバンキングの不正送金被害の増加を受けて、各金融機関・各共同センターとも、セキュリティ機能をさらに強化しています。

具体的には、各金融機関の状況に応じて、以下に示すような各種セキュリティ対策を実施しています。

主なセキュリティ対策

乱数表

ランダムな数字や文字を記載したマトリックス形式の乱数表を顧客に配布し、固定パスワードに依存しない本人認証を実現します。キーロガー等の攻撃に有効です。一方で、フィッシング攻撃等により乱数表内容を全て窃取される被害も多発していることから、乱数表に依存しない本人認証の高度化が求められています。

ワンタイムパスワード

ハードウェア型トークンやソフトウェア型トークン(スマートフォンアプリ等)により、1回限り有効なパスワードを発行し、固定パスワードや乱数表に依存しない本人認証を実現します。キーロガーやフィッシング攻撃に有効です。

一方で、MITB攻撃など、時刻同期型等のワンタイムパスワードでは防御できない攻撃も増加しています。このため、後述のトランザクション認証対応型のワンタイムパスワードトークンが普及し始めています。

リスクベース認証

顧客の利用環境(IPアドレス、クッキー、ブラウザ情報、OS情報等)を総合的に分析し、普段と異なる環境からのアクセスと判断した場合に、通常の認証に加え、合言葉やワンタイムパスワード等による追加認証を行う方法です。

フィッシング攻撃で、顧客の乱数表等が窃取された場合でも、第三者の不正利用を防止することができます。

セキュリティソフト配布

顧客のパソコンに専用のセキュリティソフトをインストールさせて、マルウェアの検知・駆除、通信の改ざん防止などを行います。MITB攻撃などのマルウェアに対して有効です。

顧客のパソコンにインストールしてもらう必要があることから、その普及率をどのように高めていくかが重要となってきます。

ホスト側マルウェア対策ソフト

センター側から顧客の利用環境や通信内容を分析して、マルウェア等に感染していないか確認し、必要に応じて通信を遮断するソフトです。顧客によるソフトウェアインストール作業は不要ですが、顧客インストール型ソフトウェアと比較すると、チェックできる内容に限界があると言われています。

2経路認証

2つの異なる経路を使って認証を行う仕組みです。パソコンから取引(第1経路)を行い、取引内容の確認・承認をスマートフォン等の別媒体(第2経路)で行います。第1経路でMITB攻撃を受けている場合があるため、第2経路では取引内容(振込先や金額)を表示・確認させるか、後述のトランザクション認証と組み合わせる必要があります。

トランザクション認証

顧客が資金移動取引を行った場合、顧客にハードウェアトークン等に取引内容(振込先口座番号等)を入力させ、トークン上で取引内容に応じたハッシュデータを生成した後に、顧客に当該ハッシュデータを取引登録画面に再度入力させる方式です。

また、サーバー側で取引内容をもとに2次元QRコードを生成し、顧客にハードウェアトークン等で読み取らせて取引内容が正しいことを確認させる方式もあります。

乱数表や単純なワンタイムパスワード方式と比較すると、顧客側の入力回数が2回に増加し利便性が低下するというデメリットはあるものの、MITB攻撃による取引内容の改ざんに有効です。

しかしながら、MITB攻撃で攻撃者の口座番号をワンタイムパスワードと称してハードウェアトークンに入力させたり、ハードウェアトークンのテストと称してQRコードを読み取らせて認証番号を入力させるといった攻撃も考えられるため、顧客に対する注意喚起も必要です。

FIDOパスキー

FIDOパスキー(Passkeys)は、従来のパスワードに代わる認証手段です。FIDOアライアンスが策定した標準に基づき、公開鍵暗号方式を活用して認証を行います。

この仕組みでは、ユーザーがアカウントを作成する際にデバイス上で秘密鍵と公開鍵のペアが生成され、公開鍵はサーバーに保存されますが、秘密鍵はデバイス内に安全に保管されます。ログイン時には秘密鍵で署名されたデータをサーバー側の公開鍵で検証することで認証が行われるため、秘密鍵がデバイス外に出ることはありません。

これにより、パスワードを必要とせず、フィッシング攻撃やパスワード漏洩といったリスクを軽減できます。また、FIDOパスキーは指紋認証や顔認証、PINコードといった生体認証を組み合わせて使用するため、多要素認証も実現できます。

近年では、Apple、Google、Microsoftをはじめとする主要な企業が採用しており、iOSやAndroid、Windowsなどの異なるプラットフォーム間でも統一された操作性が提供されてきています。

FIDOパスキーは、C2Cマーケットプレイスや決済サービス、SaaSサービスのログインなどで活用されてきており、一部の銀行でも採用が進みつつあります。今後、パスワード認証に代わる新しい標準として普及が進むと考えられています。

製品・サービス一覧

個人インターネットバンキングシステムの製品・サービス一覧は、以下のページを参照ください。